Conector ANT:versión de coaxial.

CONFIGURACION TARJETA DE RED:

sarit@informatica

Curso de futuros informáticos

25 feb 2011

15 feb 2011

15/02/2011

Copias de seguridad

Estamos realizando una copia de seguridad de la barra de favoritos con el programa Cobian Backup Boletus.

Agregamos los ficheros que tenemos en favoritos o directamente el directorio de favoritos.

El destino que le damos es el del disco duro que creamos, en este caso Datos.

Estamos realizando una copia de seguridad de la barra de favoritos con el programa Cobian Backup Boletus.

Agregamos los ficheros que tenemos en favoritos o directamente el directorio de favoritos.

El destino que le damos es el del disco duro que creamos, en este caso Datos.

Programamos la copia de seguridad para el dia 20 de cada mes a partir de las 22:00.

Comprimimos el archivo en Zip

Así nos queda la copia de seguridad

8 feb 2011

08.02.11 Listado de herramientas para analizar el diagnóstico de software

Registro: base de datos de toda la configuración del sistema, si limpiamos todas las claves del registro que no hacen falta,el sistema operativo tardará menos de aquellas que sí que hacen falta.

Analizamos lo que no se utiliza en el registro, no perdemos ningún dato.

Algunas de las claves del Regedit para windows xp:

Estamos realizando limpieza de registro de windows con varios programas:

Herramienta del sistema: msconfig: ventana de configuración del sistema.

Liberación de RAM: programas Administrador de tareas y Ram Booster

Analizamos lo que no se utiliza en el registro, no perdemos ningún dato.

Algunas de las claves del Regedit para windows xp:

Estamos realizando limpieza de registro de windows con varios programas:

- RegCleaner : limpia el registro, podemos seleccionar y configurar los programas al arrancar el inicio, modificar el menú de archivo nuevo.

- Argente-StartUp Manager: limpieza del registro. Es más sencillo de utilizar que el RegCleaner, de momento solo hemos visto la opción de limpiar el registro.

Herramienta del sistema: msconfig: ventana de configuración del sistema.

Liberación de RAM: programas Administrador de tareas y Ram Booster

Vemos los diferentes tipos de malware (software malicioso) y mecanismos de protección:

- Virus: sw que altera el funcionamiento del PC, como p.e. destruir ficheros

- Gusano: suelen residir en el ordenador y alteran el funcionamiento de la red. Se duplican así mismos

- Troyano o caballo de Troya: crean una puerta trasera para que un usuario no autorizado pueda aministrar remotamente el equipo

- Rootkit: herramienta que permite esconderse a sí misma o a otro malware

- Spyware: programa espía, recopila información sobre las actividades realizadas en el mismo

- Adware: programa que automáticamente ejecuta, muestra o baja publicidad en nuestro PC

- Crimeware: programa diseñado para la ejecución de delitos financieros (también Phishing)

Es recomendable hacer una copia de seguridad del registro. Esto lo hacemos dentro del editor del registro, - archivo, exportar- y decimos en que lugar queremos la copia de seguridad.

3 feb 2011

03/02/11 Diario mañana

EJERCICIO

Ejecutamos nano fichero4.txt, nos sale el editor de texto. Para para el proceso pulsamos Ctrl + Z.

Para mandarlo al 2º plano, comando: nano fichero4.txt&.

Para ejecutar en 2º plano directamente: nano fichero5.txt&

Mandamos el 1º proceso al 1º plano con el comando: fg %1

Matamos el 2º proceso con comando: kill %2

Comprobamos que no hay procesos asociados al terminal con comando :jobs

Ejecutamos nano fichero4.txt, nos sale el editor de texto. Para para el proceso pulsamos Ctrl + Z.

Para mandarlo al 2º plano, comando: nano fichero4.txt&.

Para ejecutar en 2º plano directamente: nano fichero5.txt&

Mandamos el 1º proceso al 1º plano con el comando: fg %1

Matamos el 2º proceso con comando: kill %2

Comprobamos que no hay procesos asociados al terminal con comando :jobs

1 feb 2011

Ejercicios: USUARIOS-GRUPOS (Windows7)

Windows 7:

1. Crea un usuario denominado “usuAdmin” con privilegios de administrador y los usuarios normales “usu1” y “usu2

”.

2. Crea la estructura de archivos y directorios de la imagen con el usuario “usuAdmin”.

3. Crea los siguientes permisos:

· Los usuarios “usu1” y “usu2” deben poder leer y copiar los documentos de la carpeta “documentos”.

· El usuario “usu1” debe de poder crear ficheros y carpetas dentro de los directorios “documentos” y “personal”, pero no dentro de la carpeta “varios”.

· El usuario “usu2” sólo debe poder crear ficheros y carpetas dentro del directorio “varios”.

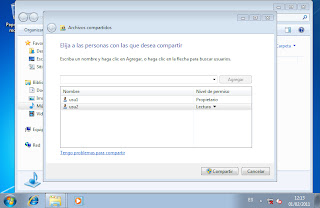

4. Comparte las bibliotecas de música y video del usuario “usu1” con el “usu2”.

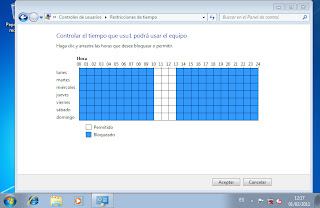

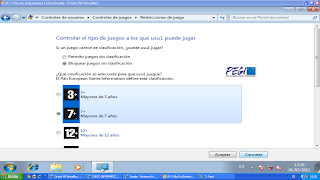

5. Establece la configuración necesaria para que el usuario “usu1” sólo pueda acceder al ordenador de lunes a viernes de 10.00 a 13.00, que pueda juagar a juegos clasificados para mayores de 7 años y que pueda ejecutar sólo la aplicación elegida por ti.

6. ¿Deberían tener todos los usuarios contraseña de acceso? ¿Por qué?

Sí, porque sino no nos valdría el control parental que hemos aplicado.

7. ¿Y la cuenta de invitado? ¿Por qué debería o por qué no debería estar activada?

También debería estar activada, ya que sino, tampoco valdría el control parental.

8. Crea el grupo de usuarios “equipoA”. Añade “usu1” y “usu2” este grupo. Realiza los cambios oportunos para que todos los usuarios del grupo “equipoA” puedan crear ficheros dentro de la carpeta “documentos” y no puedan hacerlo en la carpeta “personal”. Comprueba los cambios realizados.

9. Borra el usuario “usu2”.

Ejercicio: FICHEROS-CARPETA (Modo texto)

Busca para qué sirven las siguientes órdenes de Windows y utilízalas

2. CD ; DIR ; MD ; RD ; RD /S ; COPY ; XCOPY ; DEL ; MOVE ; TREE ; REN ; ATTRIB;

2. CD ; DIR ; MD ; RD ; RD /S ; COPY ; XCOPY ; DEL ; MOVE ; TREE ; REN ; ATTRIB;

CD: cambia o muestra el directorio actual de la unidad especificada

DIR: [ruta] [nombre de archivo]. Especifica la unidad, el directorio y los archivos que se mostrarán.

MD:Crea un directorio

RD:Elimina un directorio

RD /S: Elimina ese directorio y todo lo que este lleve dentro.

COPY: Copia uno o más archivos en otra ubicación.

XCOPY: Copia uno o más archivos en otra ubicación, pero de lo que tú quieres.

DEL: Elimina uno o más archivos.

MOVE: Mueve archivos y cambia el nombre a archivos y directorios.

TREE: Muestra de forma gráfica la estructura de carpetas de una unidad o ruta.

REN: Cambia el nombre de uno o más archivos.

ATTRIB: Muestra o cambia los atributos de un archivo

3. Establece la propiedad de oculto al archivo “doc2.pdf”

Busca para qué sirven las siguientes órdenes de Linux y utilízalas:

1. ls ; ls –l ; cd ; cp; mkdir ; rmdir; rm –r ; mv ; pwd;

ls: muestra los ficheros que tenemos en el directorio actual

ls -l: muestra los ficheros que tenemos en el directorio actual de manera detallada

cd: cambia el directorio actual

cp:copiar ficheros o directorios

mkdir: crear directorios

rmdir: elimina los directorios, deben estar vacías, sino está vacía se utiliza: rm -r;

mv: mover o renombrar directorios (ruta de fichero, nombre de fichero, ruta de destino)

pwd: muestra el directorio en el cual estás.

2. Asigna al fichero “doc2.doc” los siguientes permisos rwx r-x r-- para el propietario, usuarios del grupo y otros usuarios respectivamente. Utiliza para ello el comando chmod.

(mv doc2.txt nuevo.txt) cambiamos el nombre dle archivo

(mv doc2.txt . doc2.txt) ocultamos el archivo

Suscribirse a:

Entradas (Atom)